Jean-Michel Tavernier Armis : Les entreprises doivent être très vigilantes sur la gestion des vulnérabilités

janvier 2024 par Marc Jacob

Armis vient faire de de faire paraître l’édition 2023 de votre enquête « The Anatomy of Cybersecurity : A Dissection of 2023’s Attack Landscape », l’occasion pour notre rédaction d’interviewer Jean-Michel Tavernier Sales Director Françe et Iberia d’Armis. Pour lui, les entreprises doivent être très vigilantes sur la gestion des vulnérabilités pour éviter tout piratage.

GSM : Vous venez de faire paraître l’édition 2023 de votre enquête « The Anatomy of Cybersecurity : A Dissection of 2023’s Attack Landscape » quelle a été la cible de votre enquête et combien d’entreprises a-t-elle concerné ?

Jean-Michel Tavernier : Cette enquête, qui s’inscrit dans un cycle d’études menées par Armis, a concerné toutes les organisations dont les activités sont dites critiques ou essentielles au fonctionnement des sociétés et à la préservation des vies humaines. Il serait difficile de toutes les citer tant la liste est longue, mais nous pourrions retenir : les services publiques (santé, éducation, administration,...), l’industrie manufacturière, les activités de transport et de logistique, etc. Autant de secteurs clés de nos économies, déjà bouleversées par les instabilités géopolitiques, qui doivent résoudre le problème de la gestion des flux de données, des failles de sécurité, du détournement des potentialités de l’IA à des fins d’escroqueries...

The Anatomy of Cybersecurity : A Dissection of 2023’s Landscape, regroupe les données consolidées issues de notre moteur d’intelligence Armis Asset Intelligence Engine. Armis Asset Intelligence est une base de connaissance collective alimentée par l’IA qui surveille des milliards d’actifs, afin d’identifier les modèles et les comportements associés aux cyber risques. Il s’agit de la base de connaissance la plus importante au monde, analysant plus de trois milliards d’équipements.

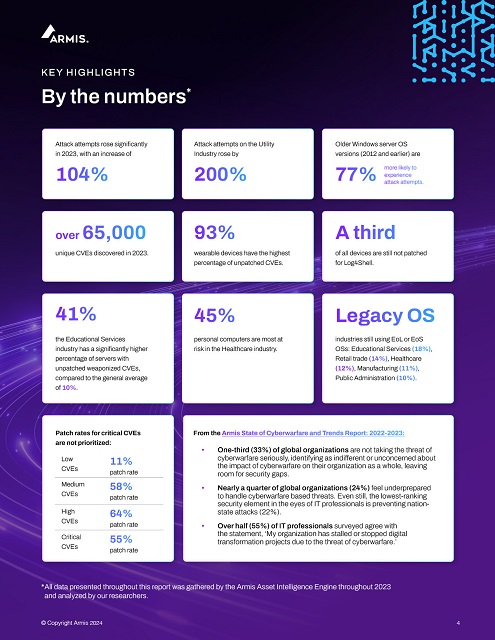

Tout au long de l’année 2023, nos chercheurs et analystes ont étudiés les menaces et les grands événements de ce monde pour réaliser ce rapport, à partir de ces sources exclusives. Cette année est véritablement à marquer d’une pierre blanche tant elle a été difficile pour les organisations et les États : les tentatives de cyberattaques ont plus que doublé, augmentant de 104% !

GSM : Quels sont les principaux enseignements qui apparaissent dans cette enquête ?

Jean-Michel Tavernier : Paradoxalement chaque avancée technologique apporte avec elle progrès, mais aussi des opportunités d’exploitation à des fins malveillantes. Si 2023 a été marquée par les progrès de l’IA, elle aussi été celle de l’augmentation des tentatives d’attaques et d’une aggravation des vulnérabilités critiques. Nos données de 2023 suggèrent que tous les secteurs sont vulnérables. Les dispositifs informatiques tels que les VoIP, les ordinateurs personnels ont été des cibles privilégiées. Le secteur de la santé, plus particulièrement ses dispositifs, représentait un risque important pour la surface d’attaque des organisations. Les hôpitaux de l’Hexagone ont, en effet, été la cible de nombreuses attaques informatiques, paralysant parfois les soins.

En avril 2023, Armis a identifié les dispositifs médicaux et IoT les plus risqués dans les environnements cliniques. La recherche a mis en évidence que les systèmes d’appel infirmier sont les dispositifs médicaux connectés les plus risqués, avec 39% ayant des CVE de gravité critique non corrigés et près de la moitié (48%) ayant des CVE non corrigés.

Les services publics et l’industrie manufacturière ont été les secteurs les plus menacés, avec respectivement plus de 200 % d’augmentation et +165 % dans le monde. Les tentatives d’attaques ont atteint un pic en juillet. Au cours de cette période, les appareils de communication, les appareils d’imagerie et les systèmes de fabrication ont fait l’objet d’un ciblage intensif

Au-delà des chiffres et de ces constats, il est vital que les équipes de sécurité exploitent les données de manière défensive, comme celles issues de notre rapport « The Anatomy of Cybersecurity : A Dissection of 2023’s Landscape », afin de prioriser leurs efforts d’atténuation des risques. Ce rapport est un appel aux entreprises à améliorer leur posture de cybersécurité et à préserver la sécurité des infrastructures critiques, des économies et de la société en 2024.

GSM : Comment expliquer l’accroissement des cyber menaces ?

Jean-Michel Tavernier : Plusieurs causes, peuvent expliquer cette augmentation des cyber menaces. La plus évidente aujourd’hui, même si à notre échelle nous ne pouvions prédire un embrasement des relations géopolitiques dans certaines régions du monde, sont les conflits qui se jouent entre pays. Armis a continué d’alerter sur la collusion inévitable entre conflits armés et cyberguerre, notamment au travers de notre récente étude Cyberwarfare.

Les secteurs les plus exposés aux attaques des acteurs chinois et russes sont ceux de l’industrie manufacturière, de l’éducation et de l’administration publique.

Et pour preuve, dans l’industrie manufacturière, les domaines .cn et .ru ont contribué à une moyenne de 30 % des tentatives d’attaques mensuelles. L’éducation a été la cible de ces mêmes domaines pour augmenter d’environ 10% du total des risques. L’an dernier, précise notre étude, les cyberattaques ont touché plus de 120 pays ; parmi elles, plus de 40% ciblaient des entités gouvernementales.

Notre grande dépendance aux appareils connectés ou le BYOD (BRING YOUR OWN DEVICE) a contribué à étendre la surface d’attaques ; faisant presque de chaque appareil connecté une vulnérabilité.

Les outils informatiques conçus avant le « boom » des attaques informatiques ne disposent pas des protections adéquates et sont malgré tout toujours utilisés. Prenons le cas des appareils utilisant des versions plus anciennes du système d’exploitation Windows Server (2012 et antérieures). Ils étaient 77 % plus susceptibles de faire l’objet de tentatives d’attaques que les versions plus récentes de Windows Server.

Cette vulnérabilité est particulièrement évidente dans les environnements de serveurs où près d’un quart des versions utilisées sont en fin de support. Le secteur de l’éducation présente un pourcentage nettement plus élevé de serveurs non corrigés en termes de CVE (41 %) alors que la moyenne générale se situe autour de 10 %.

Ajoutons la difficulté des entreprises à hiérarchiser et à remédier aux vulnérabilités de manière efficace tant elles ont été nombreuses en 2023. Cette année-là, plus de 65 000 CVE (Common Vulnerabilities and Exposures) ont été découvertes. Aujourd’hui encore, un tiers de tous les appareils ne sont toujours pas protégés contre la vulnérabilité Log4Shell. La lecture du rapport permet de comprendre plus en détail, les autres causes ayant fait de 2023 une « annus horribilis pour la cybersécurité.

GSM : Quels sont les principales raisons qui conduisent les entreprises à ce se faire piéger par les pirates ?

Jean-Michel Tavernier : Il est difficile de répondre à cette question, tant il y a de scénarii d’attaques possibles. Mais s’il fallait en choisir une raison, ce serait l’absence d’une carte fidèle de l’ensemble de leur système d’information par les entreprises. Chez Armis, nous avons pour habitude de dire que : « vous ne pouvez pas protéger ce que vous ne connaissez pas ».

Et parfois même quand ces actifs sont connus, leur gestion reste problématique :

l’étude Armis Global Attack Surface Management (ASM) parue en novembre 2023 a révélé que les organisations utilisent 11 outils différents pour gérer les actifs connectés à leur réseau, tandis que 44 % admettent utiliser encore des fichier Excels. Sans un contrôle, une gestion et/ou une visibilité totale des failles de sécurité potentielles introduites par ces actifs, les organisations s’exposent à un risque encore plus grand.

GSM : Quels sont vos conseils pour éviter aux entreprises de se faire pirater ?

Jean-Michel Tavernier : Une bonne connaissance de l’intégralité des surfaces d’attaques est inestimable. Elle aide les équipes à concentrer des ressources limitées sur les efforts assurant le plus grand impact. Les CISO doivent porter leur attention sur trois fronts essentiels : la segmentation des technologies obsolètes, la priorisation des expositions les plus importantes et l’utilisation de technologies pilotées par l’IA. Notre plateforme ArmisCentrix™ permet, entre autres fonctionnalités, de détecter et de traiter les menaces en temps réel pour l’ensemble de la surface d’attaque.

Les entreprises devront être attentives cette année, car le monde connaîtra de grands événements (les Jeux de Paris les élections américaines, et peut-être même l’apparition de nouveaux conflits).

News

News