Sécurité des APIs : un pilier oublié de la stratégie Zéro Trust

octobre 2023 par Fabio Costa, Solutions Engineer Principal, Akamai

Il est acquis que l’approche Zero Trust réside sur le principe de ne faire confiance à aucun acteur ou élément du réseau, qu’il soit interne ou externe à une entreprise. Dans ce contexte, les API jouent un rôle crucial, qu’elles soient appelées indirectement par des utilisateurs humains ou directement par des machines.

Les statistiques parlent d’elles-mêmes : ces dernières années nous avons assisté à une croissance vertigineuse du nombre d’API. Des mesures récentes effectuées par Akamai montrent que 31% du trafic web est relatif à des services APIs. Cette tendance concerne non seulement les flux Nord-Sud (services exposés sur Internet), mais aussi les flux Est-Ouest (services internes à l’entreprise, ou relatif à ses opérations liées au métier). Les entreprises ont souvent des milliers d’API : pensez aux services financiers, la gestion documentaire, la relation avec les partenaires, le support client… les APIs sont littéralement partout ! Alors, par où commencer ? Et en quoi le Zero Trust s’applique à ce contexte ?

Dresser un inventaire des API

Le premier défi est la difficulté de dresser un inventaire complet de ces interfaces. Une grande entreprise utilise des centaines voire des milliers d’API, souvent créées par des équipes différentes et pour des besoins spécifiques. Une problématique commune concerne les APIs développées dans l’ombre (“shadow”) pour trouver des solutions rapides à des problèmes immédiats. Et ce n’est pas fini : il est commun d’avoir plusieurs versions d’une API active en même temps, y compris des versions obsolètes et potentiellement plus vulnérables, pour des questions d’oubli ou de compatibilité.

Cela rend la tâche d’inventorier et de surveiller ces points d’entrée extrêmement complexe.

Visibilité : qui utilise les APIs et comment ?

L’un des principes du Zero Trust est que chaque terminal, chaque utilisateur et chaque flux réseau doivent être vérifiés et autorisés. Cela doit s’appliquer également aux APIs. Là aussi, on manque souvent de données ou d’outils pertinents. Souvent il n’y a pas de logs unifiés, voire pas de logs du tout pour certaines APIs. Ensuite, il manque un historique complet de l’utilisation de ces APIs, ce qui permettrait de remonter dans le passé ou de corréler les données entre elles.

Une stratégie Zero Trust doit non seulement identifier les anomalies, mais aussi fournir une vue complète du contexte, du comportement et de toutes les interactions.

Pourquoi les protections classiques sont insuffisantes

Beaucoup de lecteurs penseront que la réponse à ces problématiques est l’utilisation de couches de protection classiques, telles que des WAF (ou WAAP) ou des API gateways. Cependant, bien qu’elles aident, elles ne peuvent être suffisantes.

A titre d’exemple, un WAF peut identifier des requêtes API malveillantes, telles que des injections SQL ou encore l’exploitation de vulnérabilités connues. Il ne peut toutefois rien faire si les requêtes paraissent inoffensives lorsqu’elles sont analysées de façon unitaire, tout en étant dangereuses car elles détournent l’utilisation légitime de la logique d’une API.

Si un utilisateur accède à des données exposées par une API de façon impropre (“Broken Object Level Authorization”), sa requête en soi est propre d’un point de vue applicatif, mais elle amène à une fuite de données. Ou encore, si un utilisateur subtilise une clé d’accès API, il peut ensuite envoyer des requêtes selon les droits associés à cette clé, et un WAF n’y verra rien d’anormal.

Une API gateway peut aider à rationaliser la gestion des APIs, centraliser les logs et harmoniser les politiques d’authentification et autorisation, mais ce n’est pas un outil de sécurité en soi. Ainsi, elle ne peut détecter non plus les tentatives d’attaques des exemples précédents.

Vers une analyse comportementale des API

La solution mise en œuvre par Akamai consiste à réaliser une analyse comportementale des APIs : une sorte de “XDR des APIs”. Si l’on fait un parallèle avec les évolutions récentes des systèmes d’information, les solutions de type XDR (Extended Detection and Response) ont gagné en popularité. Il s’agit d’une approche holistique qui agrège des données en provenance de diverses sources et les corrèlent pour identifier des comportements anormaux. Une approche similaire peut être appliquée aux APIs, ce qui consiste à agrèger les données sur leur utilisation, analyser le contexte et corréler les requêtes APIs afin d’identifier des comportements malveillants.

Cela permet de compléter et renforcer la protection d’un WAF, notamment contre les “OWASP Top 10 API Security Risks 2023” (la référence dans l’industrie pour les menaces relatives aux API).

Cette stratégie s’inscrit bien dans les sillons du Zero Trust : vérifier tout échange de données et appliquer des politiques sur le plus grand nombre possible de sources.

Akamai a développé des algorithmes basés sur l’intelligence artificielle pour analyser de façon intelligente et automatisée les comportements malveillants, tout en mettant à disposition un “data lake” avec l’historique de toutes les requêtes et réponses pour avoir une vue d’ensemble, y compris sur le passé. Cette approche permet de mettre en évidence à la fois les problèmes de posture (vulnérabilités) et les événements liés aux attaques (runtime), ainsi que d’obtenir un inventaire des APIs exhaustif et constamment à jour.

Sécurité du Back End des API : L’Importance de la Micro-segmentation

Au-delà de la surveillance du trafic API, à chaque requête correspond

une cascade complexe d’interactions en coulisse vers des bases de données ou d’autres serveurs internes ou externes. La sécurité du back-end des API est donc cruciale, faute de quoi les attaquants peuvent trouver des opportunités pour des mouvements latéraux. Pour contrer cette menace, la micro-segmentation offre une solution efficace en isolant et en restreignant les interactions.

Là aussi, il faut le plus d’automatisation possible, vu le volume important de serveurs et de flux applicatifs ainsi que leur croissance exponentielle. Akamai a développé une solution qui analyse les flux, identifie les contextes (sources, destinations, applications, comportements) et modélise des règles en appliquant des politiques globales et harmonisées.

Conclusion : le Zéro Trust appliqué aux APIs

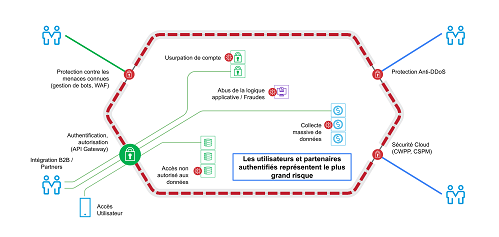

Nous avons vu comment les APIs occupent une place de plus en plus importante dans l’écosystème d’une entreprise. Négliger les API, c’est laisser des portes ouvertes pour des attaques de l’intérieur, car les utilisateurs et les partenaires authentifiés représentent le plus grand risque.

Il est donc important de relever ce défi en appliquant des solutions complètes dans ce domaine : au-delà des outils classiques, tels que les WAF et les API gateway, il faut une solution de nouvelle génération qui analyse le contexte et les comportements. Ce type de solution permet de résoudre plusieurs défis à la fois et de façon automatisée : la création d’un inventaire exhaustif, la visibilité sur tous les échanges, la détection des problèmes de posture et l’identification des anomalies comportementales. Enfin, l’utilisation de la micro-segmentation est primordiale pour protéger le back-end et aboutir ainsi à une couverture complète des risques liés aux APIs.

En savoir plus :

API Security d’Akamai est la solution intelligente pour protéger vos API contre les abus commerciaux et le vol de données.

Plus d’informations sur : https://www.akamai.com/fr/products/api-security

Contact : 01 56 69 72 40

Articles connexes:

News

News