Les tentatives de cyberattaques ont plus que doublé en 2023, augmentant de 104 %

janvier 2024 par Armis

Armis annonce une nouvelle étude : The Anatomy of Cybersecurity : A Dissection of 2023’s Attack Landscape. L’analyse 2023 des données exclusives d’Armis offre une vision critique des multiples défis auxquels se heurtent aujourd’hui les organisations mondiales afin de protéger la totalité de leur surface d’attaque. Les conclusions de cette étude peuvent servir de schéma directeur aux équipes de sécurité du monde entier pour 2024. Elles peuvent s’en inspirer pour prioriser les efforts visant à réduire l’exposition aux cyberrisques.

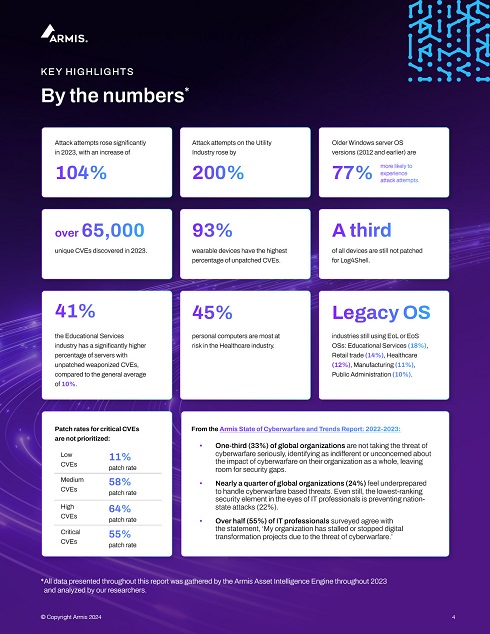

Selon ce rapport, les tentatives d’attaques au niveau mondial ont plus que doublé en 2023, augmentant de 104 %. Les services publics et l’industrie manufacturière ont été les secteurs les plus menacés, avec respectivement plus de 200 % d’augmentation et 165 % d’augmentation. Les tentatives d’attaques ont atteint un pic en juillet. Au cours de cette période, les appareils de communication, les appareils d’imagerie et les systèmes de fabrication ont fait l’objet d’un ciblage intensif.

« Armis a non seulement constaté une augmentation des tentatives d’attaque, mais aussi une aggravation des angles morts et des vulnérabilités critiques. Or ces derniers constituent des cibles de choix pour les cybercriminels », précise Nadir Izrael, CTO et Co-Founder d’Armis. « Il est vital que les équipes de sécurité exploitent des renseignements de ce type de manière défensive afin de prioriser leurs efforts d’atténuation des risques. Nous espérons que les entreprises et les gouvernements du monde entier se serviront de ces informations pour déterminer immédiatement ce sur quoi ils doivent se concentrer cette année. L’objectif est d’améliorer leur posture de cybersécurité et de préserver la sécurité des infrastructures critiques, des économies et de la société. »

Principales conclusions de l’étude « The Anatomy of Cybersecurity » : A Dissection of 2023’s Attack Landscape :

Les tensions géopolitiques aggravent les risques de cybersécurité

● En 2023, la cyberguerre s’est généralisée. L’industrie manufacturière, l’éducation et l’administration publique ont été les secteurs les plus exposés aux attaques des cybercriminels chinois et russes.

○ Dans le secteur manufacturier, les domaines .cn et .ru ont contribué à une moyenne de 30 % des tentatives d’attaques mensuelles. Les attaques provenant de ces domaines sur les services de l’éducation ont atteint environ 10 % du total des attaques.

Dans cette lutte acharnée, les technologies héritées du passé augmentent les difficultés des professionnels de la cybersécurité.

● Les anciennes versions de Windows Server (2012 et antérieures) sont 77 % plus susceptibles de faire l’objet de tentatives d’attaques par comparaison avec les versions plus récentes.

o Cette vulnérabilité est particulièrement évidente dans les environnements de serveurs où près d’un quart des versions utilisées sont en fin de support. Le secteur de l’éducation présente un pourcentage nettement plus élevé de serveurs non corrigés en termes de CVE (41 %) alors que la moyenne générale se situe autour de 10 %.

● Industries utilisant encore des systèmes d’exploitation en fin de vie (EoL) ou en fin de support (EoS) qui ne sont plus activement pris en charge ou corrigés par l’éditeur : Enseignement (18 %), Retail (14 %), Santé (12 %), Fabrication (11 %) et Administration (10 %).

Les entreprises éprouvent des difficultés à prioriser les vulnérabilités et à y remédier de manière efficace

● En 2023, plus de 65 000 CVE (Common Vulnerabilities and Exposures) uniques ont été découvertes.

● Les wearables présentent le pourcentage le plus élevé de CVE non corrigées (93 %).

● Un tiers de tous les appareils ne sont toujours pas protégés de la vulnérabilité Log4Shell.

● Pour les CVE critiques, le taux de correction des appareils reste insuffisant :

o CVE à faible risque : Taux de correction de 11 %

o CVE à risque moyen : Taux de correction de 58 %

o CVE à risque élevé : Taux de correction de 64 %

o CVE critiques : Taux de correction de 55 %

● Quel que soit le niveau d’exploitation d’une CVE, le taux de correction des organisations plafonne à 62 % pour les vulnérabilités non exploitées et à 61 % pour les vulnérabilités exploitées.

« Les plans directeurs tels que celui-ci sont inestimables, car ils aident les équipes à concentrer des ressources limitées sur les efforts assurant le plus grand impact. Les équipes disposent ainsi des connaissances nécessaires pour étayer leurs arguments et justifier les priorités », explique Curtis Simpson, CISO, Armis. « Avec cet examen rétrospectif et les données analysées, en 2024, les CISO pourront concentrer leurs efforts sur trois fronts : la segmentation des technologies héritées, la priorisation des expositions les plus importantes et l’utilisation de technologies pilotées par l’IA. Ces dernières aideront les équipes de sécurité à défendre et à gérer la surface d’attaque en temps réel. »

Les données exclusives utilisées pour ce rapport ont été extraites de l’Asset Intelligence Engine d’Armis. Ce moteur est une base de connaissances collective alimentée par l’IA, qui surveille des milliards d’actifs dans le monde afin d’identifier les modèles et les comportements associés aux cyberrisques. L’Armis Asset Intelligence Engine alimente la plateforme ArmisCentrix™ en cyber-renseignements uniques et exploitables et permet de détecter et de traiter les menaces en temps réel pour l’ensemble de la surface d’attaque.

News

News