La lutte contre les cybermenaces nécessite un changement de stratégie

juillet 2015 par Emmanuelle Lamandé

La menace cybercriminelle est de plus en plus prégnante au sein des entreprises. Et même si ces dernières déploient aujourd’hui de plus en plus d’outils de sécurité, le déséquilibre entre la défense et l’attaque reste toujours aussi important. Après un état des lieux de la menace, Julien Steunou, Directeur du CERT-LEXSI, et Jérôme Robert, Directeur de la Stratégie de Lexsi, expliquent leur stratégie pour lutter efficacement contre les cybermenaces et gérer au mieux les incidents de sécurité.

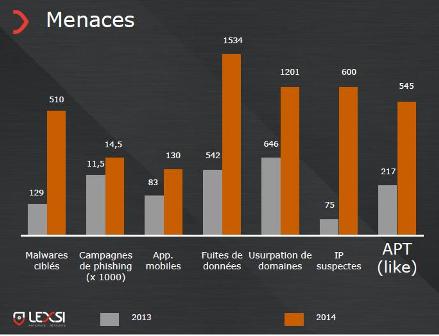

En préambule, Jérôme Robert a dressé un panorama des menaces, en comparant les résultats des remontées d’alertes des clients du groupe en 2013 et en 2014. Lexsi compte aujourd’hui près de 500 clients, dont 200 pour son offre Threat Defense Center, une plateforme de Threat Intelligence qui scanne en 24/7 le Web visible et invisible en vue de protéger les entreprises. Parmi les menaces les plus prégnantes, on retrouve notamment :

– Les malwares ciblés : en 2013, 129 alertes avaient été envoyées aux clients concernant ce type d’attaques, avec une souche principale de malware recensée. Ce chiffre est monté à 510 en 2014, avec 4/5 souches de malwares qui faisaient jeu égal. On observe, en ce sens, une augmentation de la personnalisation de la menace.

– Les campagnes de phishing : 14 500 takedowns ont été effectués en 2014 pour le compte de clients, contre 11 500 en 2013. Le phishing s’avère de plus en plus élaboré, et on observe de moins en moins de fautes d’orthographe. On devrait donc assister à une croissance du nombre de spams et de phishing, car ils passeront plus facilement les filtres à l’avenir.

– Les applications mobiles : on constate beaucoup plus d’applications mobiles frauduleuses (83 alertes en 2013, 130 en 2014), due à une recrudescence des pirates pour ce créneau.

– La fuite de données : en la matière, Lexsi surveille principalement les réseaux sociaux et les réseaux cybercriminels. 542 alertes ont été envoyées aux clients en 2013, contre 1 534 en 2014.

– L’usurpation de domaines : la création de noms de domaines, tels que www.lexi.com par exemple, peut s’avérer être le symptôme d’une future attaque (646 en 2013, 1 201 en 2014).

– IP suspectes : le nombre d’adresses IP suspectes est, quant à lui, passé de 75 en 2013 à 600 en 2014.

– APT (like) : la frontière reste floue pour déterminer une attaque qui est vraiment une APT de celles qui y ressemblent. Globalement, les APT sont détectées en rapport avec le nombre de jours passés en réponse à incident : 217 interventions en 2013, et 545 en 2014. On constate cependant aussi une plus grande maturité en termes de sécurité au sein des entreprises, et une meilleure détection des attaques. Sans compter que les entreprises en parlent également plus ouvertement aujourd’hui, et hésitent moins à faire appel à des sociétés comme Lexsi en cas de problème.

Ces chiffres montrent une augmentation globale de la menace assez significative. La croissance du nombre d’attaques requiert une réponse à incident adaptée.

Comment lutter contre cette menace ?

La plupart des entreprises déploient aujourd’hui des solutions de sécurité (antivirus, firewall, chiffrement…). Toutefois, Julien Steunou constate malgré tout un problème de déséquilibre entre les défenseurs et les attaquants. Les défenseurs ont des contraintes économiques fortes, des obligations de résultats, mais aussi une dette technique du fait des investissements déjà réalisés… De leur côté, les attaquants bénéficient d’une prise de risque minimale, d’une économie souterraine valorisant leurs butins, avec toute une organisation criminelle derrière bien établie. Un attaquant déterminé pourra toujours déjouer les systèmes de défense s’il s’en donne le temps et les moyens.

Face à cette problématique, Lexsi propose de changer de stratégie de sécurité. Deux leviers permettent, selon lui, de modifier les règles du jeu :

– Une baisse des coûts opérationnels des mesures de sécurité standards : cela passe, entre autres, par une rationalisation et une remise en cause de l’existant ;

– Une augmentation des coûts et des risques pour l’attaquant : l’objectif est que ce dernier soit obligé de mettre plus d’argent sur la table pour pouvoir attaquer.

Comment actionner ces leviers ?

– En améliorant tout d’abord votre posture de défense ;

– En utilisant également le renseignement, de manière à améliorer l’efficacité de vos défenses et la capacité de détection ;

– Mais aussi en coopérant avec les autorités, votre secteur et en utilisant les services d’un CERT, afin d’effectuer des takedowns et du forensic...

Quelques clés pour accompagner cette démarche

Julien Steunou recommande, dans un premier temps, de bien démarrer son projet de cyberdéfense. Il convient de se poser les bonnes questions en amont, d’un point de vue global et pas uniquement technologique, de façon à ce que les projets soient pertinents et réalisables.

Ce projet de cyberdéfense pourra s’articuler autour d’un 1er axe Top down, comprenant les différents acteurs, la partie conseil… L’objectif est ici de lister les actifs, d’établir une cartographie du SI, afin d’en avoir une connaissance précise, de procéder à une appréciation des risques, ou encore de définir les différents scénarios redoutés par les métiers…

Il convient ensuite de compléter la démarche par un axe Bottom up, plus technique. Il s’agit de déterminer le fonctionnement normal du SI, et de définir des critères et des seuils à partir desquels un événement devient significatif. Des alertes seront créées en conséquence.

Il conseille également d’utiliser les concepts de Kill chain, dont le but est de connaître les méthodes de ses ennemis. Il s’agit d’un processus systématique permettant d’identifier et d’engager un opposant en vue d’obtenir l’effet désiré. Ce concept associé à l’IT a été détaillé en 2010 par Lockheed Martin Corporation.

L’objectif est de construire une doctrine de défense. Les différentes mesures de sécurité existantes pourront être challengées, afin de déterminer leur rôle dans la structure, et si besoin seront transformées, voire supprimées. Cette démarche permet de récupérer une marge de manœuvre économique. Les gains financiers sont également significatifs en challengeant des « dogmes » de sécurité. Par exemple, en ce qui concerne les firewalls, le principe selon lequel tout ce qui n’est pas clairement autorisé est interdit peut s’avérer très coûteux pour une entreprise.

La gestion des incidents : de l’anticipation à la remédiation

Qu’en est-il du côté de la gestion des incidents ? Comment gérer les incidents et mettre en place une équipe de réponse à incidents ? Il est essentiel pour une entreprise de disposer d’une entité dédiée à la réponse à incidents. Celle-ci doit à la fois être présente en amont, pendant l’incident (analyse des machines, identification du problème, isolement des machines à risque…), mais aussi pour assurer la remédiation. Ce que fait une équipe après l’incident s’avère fondamental, comme le partage d’informations avec toutes les parties prenantes par exemple.

Le processus de gestion des incidents s’articule, dans un premier temps, autour de la surveillance et de la détection. D’ailleurs, la sensibilisation des utilisateurs est primordiale en matière de détection d’incidents. Le processus repose également sur l’analyse et l’évaluation de la criticité, la distribution des actions, le suivi et la coordination, l’activation du processus de crise… Le processus de communication est aussi très important.

Enfin, il livre trois conseils en matière de réponse à incidents :

– Anticiper la mise en place ou la contractualisation d’un service de réponse à incident ;

– Viser l’augmentation des risques pour les attaquants en réponse à l’asymétrie de l’attaque et de la défense ;

– Et s’appuyer sur des référentiels (référentiel d’exigences PRIS de l’ANSSI…) et des normes ou des standards (ISO 27035…).

News

News