ESET Research révèle l’existence du groupe FamousSparrow qui espionne des hôtels, des gouvernements et des entreprises privées

septembre 2021 par ESET

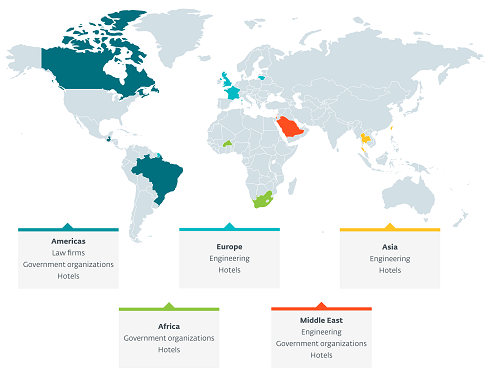

Les chercheurs d’ESET ont découvert un nouveau groupe de cyberespionnage s’attaquant principalement à des hôtels dans le monde entier, mais également à des gouvernements, des entreprises internationales, des sociétés d’ingénierie et des cabinets d’avocats. Nous avons nommé ce groupe FamousSparrow et estime qu’il est actif depuis au moins 2019. Les victimes de FamousSparrow sont situées en Europe (France, Lituanie, Royaume-Uni), au Moyen-Orient (Israël, Arabie saoudite), en Amérique (Brésil, Canada, Guatemala), en Asie (Taiwan) et en Afrique (Burkina Faso). L’analyse de la victimologie suggère que le cyberespionnage est le principal objectif de FamousSparrow.

En examinant les données issues de notre télémétrie pendant son enquête, ESET Research a noté que FamousSparrow a exploité les vulnérabilités ProxyLogon de Microsoft Exchange, qu’ESET a signalées en mars 2021. Cette chaîne de vulnérabilité d’exécution de code à distance a été utilisée par plus de 10 groupes de pirates pour prendre le contrôle de serveurs de messagerie Exchange dans le monde entier.

Toujours selon la télémétrie d’ESET, FamousSparrow a commencé à exploiter les vulnérabilités le 3 mars 2021, le jour suivant la publication des correctifs, ce qui signifie qu’un autre groupe de pirates a eu accès aux détails de la chaîne de vulnérabilités ProxyLogon en mars 2021. « C’est encore en un signe qu’il est essentiel de corriger rapidement les applications connectées à Internet, ou lorsqu’une correction rapide n’est pas possible, de ne pas les exposer du tout à Internet, » conseille Matthieu Faou, le chercheur d’ESET qui a découvert FamousSparrow avec son collègue Tahseen Bin Taj.

« FamousSparrow est actuellement le seul exploitant d’une porte dérobée personnalisée, que nous avons découverte au cours de l’enquête et nommée SparrowDoor. Le groupe utilise également deux versions personnalisées de Mimikatz. La présence de l’un de ces outils malveillants personnalisés pourrait servir à relier d’autres incidents avec FamousSparrow, » explique Tahseen Bin Taj, chercheur chez ESET.

Bien qu’ESET Research considère FamousSparrow comme une entité distincte, il existe certains liens avec d’autres groupes d’APT connus. Lors d’une attaque particulière, les pirates ont déployé une variante de Motnug, un downloader utilisé par SparklingGoblin. Dans un autre cas, une machine compromise par FamousSparrow exécutait également Metasploit avec cdn.kkxx888666[.]com comme serveur de commande et de contrôle, un domaine associé à un groupe appelé DRDControl.

Répartition géographique des cibles de FamousSparrow

News

News